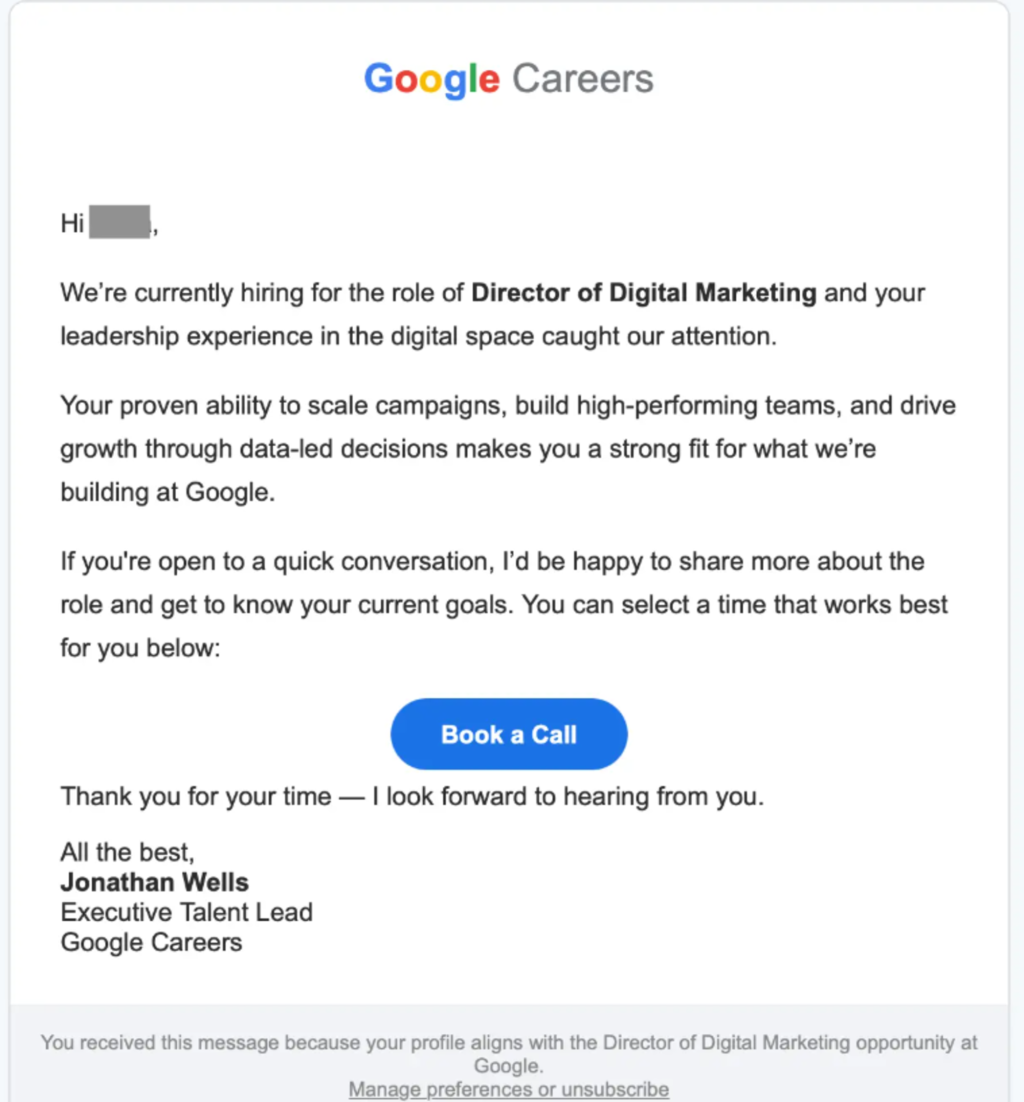

Criminosos estão falsificando a página do Google Careers para roubar dados a partir de supostas entrevistas de emprego. Os golpistas enviam uma mensagem perguntando “você está aberto para conversar?”, imitando um e-mail de contato do Google Careers. Se o alvo clicar no link, será direcionado para uma página semelhante ao agendador de reuniões da plataforma. De lá, ele será direcionado para a página de phishing, onde as credenciais são roubadas.

O esquema tem passado por variações nos últimos tempos com técnicas para evitar a detecção, segundo a empresa de cibersegurança Sublime Security, que identificou o ataque em diferentes idiomas. A maioria era inglês, mas também havia espanhol e sueco.

O passo a passo

A mensagem vem de um recrutador de talentos ou de um departamento de recrutamento que se passou por alguém. Aqui estão alguns exemplos de endereços:

- Carreiras GG <hire@googleadjobhub[.]com>

- Carreiras GG <workforce@ggcareerslookup[.]com>

- G/ Emprego <gemployment@jobnimbusmail[.]com>

- Gonçalo Santos – Parceiro de Talentos <goncalo.santos@feedzai[.]com>

O botão “Agendar uma Chamada” leva a uma URL que também possui um subdomínio com tema de contratação e um domínio raiz com tema do Google Careers, embora nem sempre correspondam ao domínio do remetente. Aqui estão alguns exemplos de links maliciosos, todos eles registrados recentemente:

- aplicar.gcareersapplyway[.]com

- hire.gteamshiftline[.]com

- hire.gteamjobpath[.]com

- hire.gteamcareers[.]com

- recruit.gcareerspeople[.]com

- recruta.gcareerscrewfind[.]com

- recruta.gcareerscandidatelink[.]com

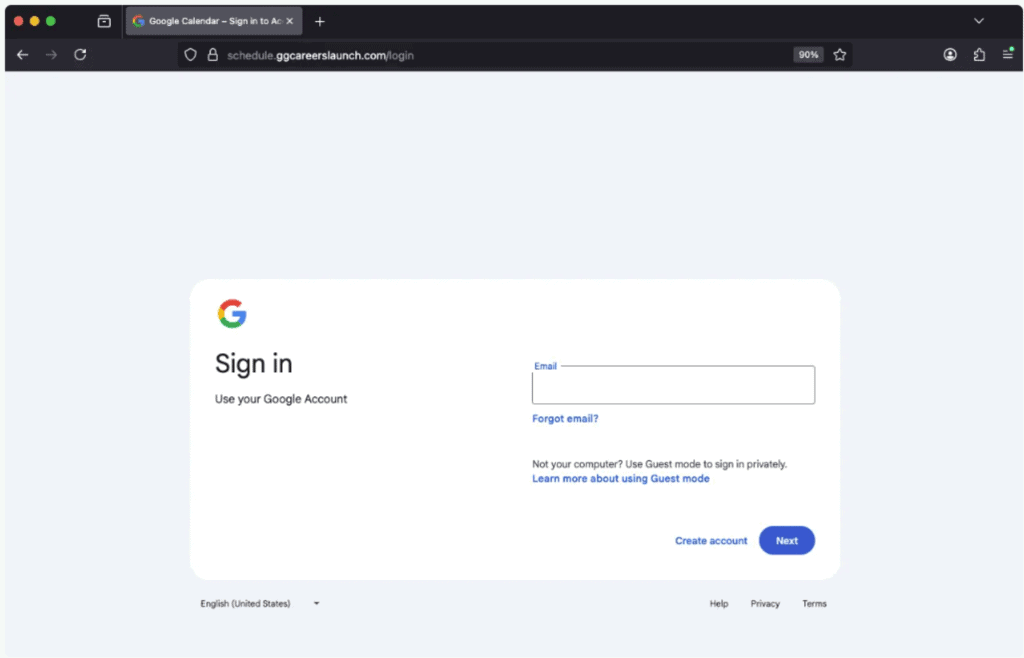

- schedule.ggcareerslaunch[.]com

Em quase todos os casos, após clicar no botão Agendar uma chamada, o alvo é levado para uma página real ou falsa do Cloudflare Turnstile. Após confirmar o status humano, eles são levados para uma página falsa de agendamento de reuniões do Google Careers. Lá, o nome, o e-mail e o número de telefone são todos fraudados.

Após clicar em Salvar e continuar, a vítima é direcionada para a fase de phishing de senha do ataque. Trata-se de uma página de login falsa padrão, como a vista na maioria dos ataques de phishing de credenciais do Google, segundo a empresa.

Leia Mais:

- Como funcionava o golpe do ‘call center da fé’, que rendeu milhões de reais

- Golpe do roubo de voz cresce no Brasil com uso de IA

- Water Saci: golpe mira bancos e corretoras de criptomoedas no Brasil

Sinais de detecção

A empresa diz que seu mecanismo de detecção com inteligência artificial foi capaz de evitar ataques deste tipo. A equipe também listou os principais sinais compartilhados entre as tentativas de golpes, apesar das variações ao longo do tempo:

- Representação de marca: essas mensagens representavam o Google Careers, mas eram entregues em uma infraestrutura que não era do Google Careers;

- Fraude de domínio: links para domínios que imitam a marca do Google, mas não são um domínio do Google (ex: gteamcareers[.]com);

- Domínio recém-registrado: o remetente e/ou links dentro da mensagem usam domínios que foram registrados nos últimos 30 dias;

- Domínio de remetente suspeito: desalinhamento entre a identidade do remetente reivindicada (Google Careers) e o domínio do remetente real (variado);

- Urgência de resposta: as ofertas de emprego vieram com detalhes vagos, mas exigiam ação imediata (agendamento de uma chamada);

- Divulgação enganosa de recrutamento: segue padrões típicos de golpes de emprego com linguagem lisonjeira e detalhes limitados.

O post Golpe falsifica oferta de emprego do Google Careers para roubar dados apareceu primeiro em Olhar Digital.

Fonte: https://olhardigital.com.br/2025/10/17/seguranca/golpe-falsifica-oferta-de-emprego-do-google-careers-para-roubar-dados/